Η Check Point Research, la divisió de Threat Intelligence de Check Point® Software Technologies Ltd. (NASDAQ: CHKP), el proveïdor líder mundial de solucions de ciberseguretat, va publicar el Índex d'amenaça global pel mes setembre 2021.

ΟEls investigadors informen que mentre que el trickbot continua a la part superior de la llista del programari maliciós més comú, afectant-lo 5% d'organismes arreu del món, el recentment rené Emotet torna al setè lloc de la llista. EL RCP també revela que la indústria que rep més atacs és la seva Educació / Investigació.

Malgrat els importants esforços d'Europol i diverses altres agències d'aplicació de la llei a principis d'any per repressió d'Emotet, el famós botnet es va confirmar que tornava a funcionar al novembre i ja és el setè programari maliciós més utilitzat. Trickbot encapçala la llista per sisena vegada aquest mes i fins i tot està involucrat amb la nova variant Emotet, que s'instal·la en ordinadors infectats mitjançant la infraestructura de Trickbot.

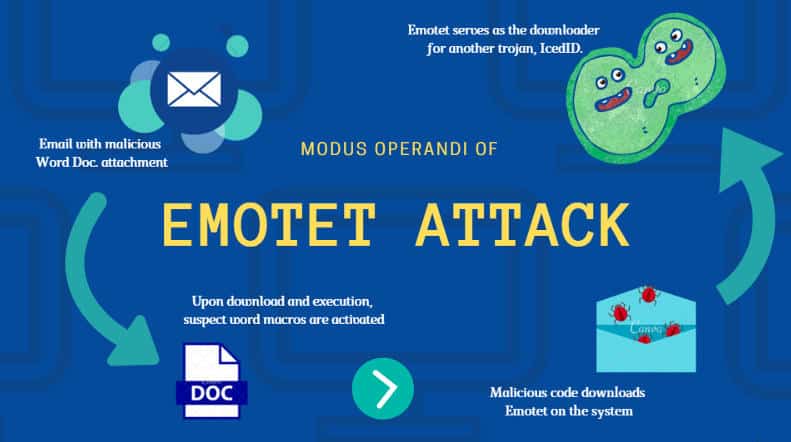

El Emotet es propaga a través correus electrònics de pesca que continguin fitxers infectats Word, Excel i Zip, que desenvolupen el Emotet a l'ordinador de la víctima. Els correus electrònics contenen titulars interessants, com ara notícies d'última hora, factures i notes corporatives falses per atraure les víctimes a obrir-los. Més recentment, Emotet també ha començat a estendre's a través de paquets maliciosos de programari Adobe fals de Windows App Installer.

El fet que faci servir la seva infraestructura trickbot significa que escurça el temps que trigaria a obtenir un suport de xarxa força important a tot el món. A mesura que es propaga a través de correus electrònics de pesca amb fitxers adjunts maliciosos, és vital que tant la conscienciació com la formació dels usuaris estiguin al capdavant de les prioritats de ciberseguretat de les organitzacions.

I qualsevol que vulgui descarregar programari Adobe Cal recordar, com amb qualsevol sol·licitud, fer-ho només per mitjans oficials., va dir el Maya Horowitz, vicepresident de recerca de Check Point Software.

CPR també va revelar que el sector de l'educació/investigació és el que va tenir més atacs a tot el món al novembre, seguit de les comunicacions governamentals/militars. El "Servidors web Travessia del directori d'URL maliciósEncara és la vulnerabilitat més explotada, que l'afecta 44% organitzacions d'arreu del món, seguit de la "Divulgació d'informació del dipòsit Git del servidor web exposat"Que afecta el 43,7% d'organitzacions arreu del món. EL"Capçaleres HTTP Execució remota de codiSegueix en tercer lloc a la llista de vulnerabilitats explotades amb més freqüència, amb un impacte global 42%.

Les principals famílies de programari maliciós

* Les fletxes fan referència al canvi de la classificació en relació al mes anterior.

Aquest mes, el trickbot és el programari maliciós més popular que afecta 5% d'organitzacions d'arreu del món, seguit de Agent Tesla i Llibret de formularis, ambdues amb impacte global 4%.

- ↔ trickbot - El Trickbot és un botnet modular i Troià bancari que s'actualitza constantment amb novetats, característiques i canals de distribució. Això li permet ser programari maliciós flexible i personalitzable que es pot distribuir com a part de campanyes polivalents.

- ↑ Agent Tesla - El Agent Tesla és un avançat TARIFA que funciona com keylogger i un interceptor capaç de rastrejar i recollir el teclat de la víctima, el teclat del sistema, les captures de pantalla i les credencials de diversos programaris instal·lats a la màquina (incloent Google Chrome, Mozilla Firefox i Microsoft Outlook).

- ↑ Llibret de formularis - El Llibret de formularis és un InfoStealer recull credencials de diversos navegadors web, recull captures de pantalla, monitoritza i registra les pulsacions de tecles, i pot descarregar i executar fitxers segons les ordres. C&C.

Principals atacs en indústries a tot el món:

Aquest mes, el Educació / Investigació és la indústria amb més atacs al món, seguida de Comunicaciói Govern / Exèrcit.

- Educació / Investigació

- Comunicacions

- Govern / Exèrcit

Les vulnerabilitats més explotables

Aquest mes, la " Servidors web Travessia del directori d'URL maliciós“Encara és la vulnerabilitat més explotada, que l'afecta 44% d'organitzacions d'arreu del món, seguit del " Divulgació d'informació del dipòsit Git del servidor web exposat ", que afecta el 43,7% d'organitzacions arreu del món. EL" Capçaleres HTTP Execució remota de codiSegueix en tercer lloc a la llista de vulnerabilitats amb més granges, amb impacte global 42%.

- ↔ Web Servers Maliciós URL directori Transversal (CVE-2010-4598,CVE-2011-2474,CVE-2014-0130,CVE-2014-0780,CVE-2015-0666,CVE-2015-4068,CVE-2015-7254,CVE-2016-4523,CVE-2016-8530,CVE-2017-11512,CVE-2018-3948,CVE-2018-3949,CVE-2019-18952,CVE-2020-5410,CVE-2020-8260) - Hi ha una vulnerabilitat en l'encreuament de directoris en diversos servidors web. La vulnerabilitat es deu a un error de validació d'entrada en un servidor web que no esborra correctament l'URL dels patrons d'encreuament de directoris. L'explotació correcta permet als atacants remots no autoritzats detectar o accedir a fitxers arbitraris al servidor vulnerable.

- ↔ Web Server exposat anar Dipòsit informació Revelació - S'ha informat d'una violació de seguretat per a la divulgació d'informació al repositori Git. L'explotació d'aquesta vulnerabilitat podria permetre la divulgació no intencionada de la informació del compte.

- ↔ HTTP Capçaleres Remot codi Execució (CVE-2020-10826,CVE-2020-10827,CVE-2020-10828,CVE-2020-13756) Les capçaleres HTTP permeten que el client i el servidor transfereixin informació addicional amb una sol·licitud HTTP. Un intrús remot pot utilitzar una capçalera HTTP vulnerable per executar codi arbitrari a la màquina de la víctima.

Els principals programes maliciosos per a mòbils

Al Setembre xHelper es va mantenir a l'avantguarda del programari maliciós mòbil més prevalent, seguit de AlienBot i FluBot.

1. xHelper - Una aplicació maliciosa que va aparèixer per primera vegada el març de 2019 i que s'utilitza per descarregar altres aplicacions malicioses i mostrar anuncis. L'aplicació es pot ocultar a l'usuari i fins i tot es pot reinstal·lar en cas d'eliminació.

2. AlienBot - La família de programari maliciós AlienBot és un Programari maliciós com a servei (MaaS) per a dispositius Android que permeten a un intrús remot introduir inicialment codi maliciós en aplicacions financeres legítimes. L'atacant obté accés als comptes de les víctimes i finalment pren el control total del seu dispositiu.

3. FluBot - El FluBoés un programari maliciós per a Android distribuït mitjançant missatgeria (SMS) pesca electrònica (Phishing) i normalment es fa passar per empreses de logística de transport. Tan bon punt l'usuari fa clic a l'enllaç del missatge, FluBot s'instal·la i accedeix a tota la informació sensible del telèfon.

Els 10 millors de Grècia |

|||

| Nom del programari maliciós | Impacte global | Impacte a Grècia | |

| Agent Tesla | 2.59% | 8.93% | |

| Llibret de formularis | 3.14% | 8.33% | |

| trickbot | 4.09% | 5.36% | |

| Remcos | 2.20% | 4.76% | |

| Nanocore | 0.88% | 3.87% | |

| vida | 0.97% | 2.98% | |

| Glupteba | 2.41% | 2.68% | |

| Comodí | 0.08% | 2.38% | |

| Lovgate | 0.33% | 2.38% | |

| Masslogger | 0.13% | 2.38% | |

Famílies de programari maliciós en detall

Agent Tesla

El Agent Tesla és un avançat TARIFA (Troià d'accés remot) que actua com a registrador de tecles i lladre de contrasenyes. Actiu des de 2014, el Agent Tesla pot controlar i recopilar el teclat i el porta-retalls de la víctima, i pot capturar captures de pantalla i extreure les credencials introduïdes per a una varietat de programari instal·lat a la màquina de la víctima (incloent-hi Client de correu electrònic de Google Chrome, Mozilla Firefox i Microsoft Outlook). El Agent Tesla venut obertament com a RAT legal amb clients pagant $ 15 - $ 69 per a les llicències.

Llibre de formularis

El Llibre de formularis és un InfoStealer orientant el seu sistema operatiu Windows i es va detectar per primera vegada el 2016. Anunciat el fòrums de pirateria informàtica com una eina que compta amb potents tècniques d'evitació i preus relativament baixos. El Llibre de formularis recull credencials des de diversos navegadors web i captures de pantalla, monitors i teclats de registres i poden descarregar i executar fitxers segons les instruccions C & C donat a ell.

trickbot

El trickbot és un troià de botnets i bancs modular que s'adreça a plataformes Windows i que es transmet principalment mitjançant correu brossa o altres famílies de programari maliciós com Emotet. Trickbot envia informació sobre el sistema infectat i també pot descarregar i executar mòduls arbitràriament d'una àmplia gamma disponible, com ara un mòdul VNC per a ús remot o un mòdul SMB per al desplegament dins d'una xarxa afectada. Un cop infectada una màquina, els intrusos que hi ha darrere del programari maliciós Trickbot utilitzen aquesta àmplia gamma de mòduls no només per robar credencials bancàries de l'ordinador objectiu, sinó també per al moviment lateral i la identificació dins de la pròpia organització, abans d'un atac de ransomware dirigit a tota l'empresa. .

Remcos

El Remcos és un RAT que va aparèixer per primera vegada l'any 2016. Remcos es distribueix a través de documents maliciosos de Microsoft Office que s'adjunten als correus electrònics SPAM i està dissenyat per evitar la seguretat UAC de Microsoft Windows i executar programari maliciós amb privilegis elevats.

NanoCore

El NanoCore és un troià d'accés remot, observat per primera vegada a la natura l'any 2013 i dirigit als usuaris del sistema operatiu Windows. Totes les versions de RAT tenen complements i funcions bàsiques com ara captura de pantalla, mineria de criptomonedes, control remot d'escriptori i robatori de sessions de càmera web.

vida

El vida és un infolstealer dirigit als sistemes operatius Windows. Detectat per primera vegada a finals de 2018, està dissenyat per robar contrasenyes, dades de targetes de crèdit i altra informació sensible de diversos navegadors web i carteres digitals. Vidar s'ha venut a diversos fòrums en línia i s'ha utilitzat un compte de programari maliciós per descarregar el ransomware GandCrab com a càrrega útil secundària.

Glupteba

Coneguda des del 2011, la Glupteba és una porta del darrere que s'ha convertit gradualment en una botnet. Fins al 2019, incloïa un mecanisme d'actualització d'adreces C&C mitjançant llistes públiques de BitCoin, una funció de robatori de navegador integrada i un encaminador d'operador.

Comodí

Un programari espia per a Android a Google Play, dissenyat per robar missatges SMS, llistes de contactes i informació del dispositiu. A més, el programari maliciós indica silenciosament a la víctima els serveis premium als llocs publicitaris.

lovgate

El lovgate és un "cuc" informàtic que es pot estendre a través de xarxes de compartició de xarxa, correu electrònic i xarxes d'intercanvi d'arxius. Un cop instal·lat, el programa copia a diverses carpetes de l'ordinador de la víctima i distribueix fitxers maliciosos que donen lloc a l'accés remot als atacants.

Masslogger

El Masslogger és un lladre de credencials .NET. Aquesta amenaça és una eina d'identificació que es pot utilitzar per extreure dades dels servidors objectiu.

El Índex d'impacte d'amenaça global i mapa ThreatCloud de Programari Check Point, basat en la secció Intel·ligència ThreatCloud la de l'empresa. El ThreatCloud proporciona informació sobre amenaces en temps real de centenars de milions de sensors a tot el món, a través de xarxes, terminals i dispositius mòbils.

La intel·ligència s'enriqueix amb motors basats en IA i dades de recerca exclusives Check Point Research, el departament d'Intel·ligència i Recerca de Check Point Software Technologies.

La llista completa de Les 10 principals famílies de programari maliciós al novembre està al seu blog Check Point.

Nota de premsa

No us oblideu de seguir-lo Xiaomi-miui.gr en Google News per estar informat immediatament de tots els nostres nous articles! També podeu, si feu servir el lector RSS, afegir la nostra pàgina a la vostra llista, simplement seguint aquest enllaç >> https://news.xiaomi-miui.gr/feed/gn

No us oblideu de seguir-lo Xiaomi-miui.gr en Google News per estar informat immediatament de tots els nostres nous articles! També podeu, si feu servir el lector RSS, afegir la nostra pàgina a la vostra llista, simplement seguint aquest enllaç >> https://news.xiaomi-miui.gr/feed/gn

Segueix-nos a telegram perquè siguis el primer a conèixer totes les nostres notícies!