Η Recerca del punt de control, el Intel·ligència d'amenaces el seu departament de recerca Check Point Software Technologies Ltd., el proveïdor líder mundial de solucions de ciberseguretat, va publicar el Índex d'amenaça global de desembre de 2021.

ΣAl mes vam veure la vulnerabilitat Apatxe Log4j per escanejar Internet, els investigadors ho van informar trickbot segueix sent el programari maliciós més comú, encara que a un ritme lleugerament inferior, 4%, impacte de les organitzacions a tot el món, per 5% Al novembre.

Recentment també s'ha recuperat Emotet, que ràpidament va pujar del setè al segon lloc. EL RCP també revela que la indústria que rep més atacs segueix sent Educació/Recerca.

Al desembre, la “Execució remota de codi Apache Log4jÉs la vulnerabilitat amb major freqüència d'explotació, afectant-la 48,3% d'organitzacions arreu del món. La vulnerabilitat es va informar per primera vegada el 9 de desembre al seu paquet de registre Apatxe Log4j - La biblioteca de registres de Java més popular utilitzada en molts serveis i aplicacions d'Internet amb més 400.000 descàrregues del projecte GitHub.

La vulnerabilitat ha provocat una nova xacra, que ha afectat gairebé la meitat de les empreses del món en molt poc temps. Els atacants poden aprofitar les aplicacions vulnerables per executar-les criptojackers i altre programari maliciós en servidors compromesos. Fins ara, la majoria d'atacs s'han centrat en l'ús de criptomonedes en detriment de les víctimes, però, els perpetradors més sofisticats han començat a actuar de manera agressiva i explotar la bretxa per a objectius de gran valor.

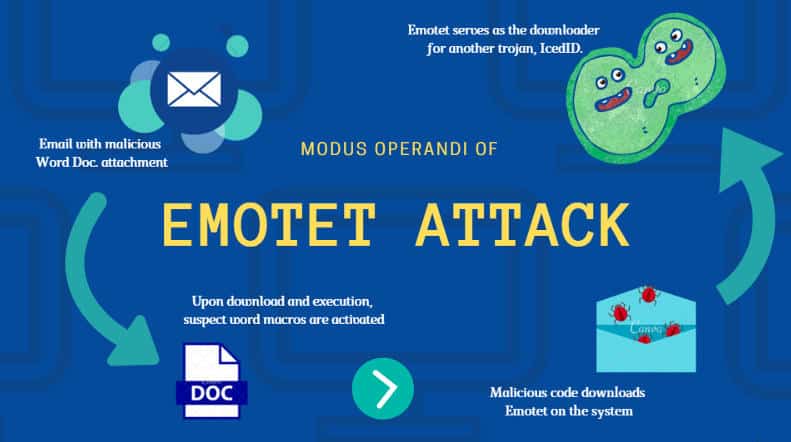

El mateix mes també vam veure que la botnet Emotet va passar del setè al segon programari maliciós més comú. Tal com sospitava, Emotet no va trigar a posar una base sòlida des de la seva reaparició el novembre passat. És enganyós i es propaga ràpidament a través de correus electrònics de pesca amb fitxers adjunts o enllaços maliciosos.

Ara és més important que mai que tothom tingui una solució de seguretat de correu electrònic sòlida i garantir que els usuaris sàpiguen identificar un missatge o fitxer adjunt sospitós. va dir Maya Horowitz, vicepresidenta d'investigació de Check Point Software.

Η RCP afirma que al mes de desembre el Educació / Investigació és la indústria més atacada del món, seguida del Govern / Forces Armades i la ISP/MSP. Vulnerabilitat"Execució remota de codi Apache Log4jÉs la més explotada, afectant-la 48,3% organitzacions d'arreu del món, seguit de la "Divulgació d'informació del dipòsit Git del servidor web exposat"Que afecta el 43,8% d'organitzacions arreu del món. EL"Capçaleres HTTP Execució remota de codiSegueix en tercer lloc a la llista de vulnerabilitats explotades amb més freqüència, amb un impacte global 41,5%.

Principals grups de programari maliciós

* Les fletxes fan referència al canvi de la classificació en relació al mes anterior.

Aquest mes, Trickbot és el programari maliciós més freqüent que afecta el 4% de les organitzacions a tot el món, seguit d'Emotet i Formbook, ambdós amb un impacte global del 3%.

1. ↔ Trickbot - Trickbot és modular Botnet i troià bancari que s'actualitza constantment amb novetats, característiques i canals de distribució. Això permet trickbot ser un programari maliciós flexible i personalitzable que es pugui distribuir com a part de campanyes polivalents.

2. ↑ Emotet Emotet és un troià avançat, autoreplicatiu i modular. Emotet es va utilitzar una vegada com a troià bancari, però recentment s'ha utilitzat com a distribuïdor d'altres programes maliciosos o maliciosos. Utilitza diversos mètodes per mantenir l'obsessió i les tècniques d'evitació per evitar la detecció. A més, es pot propagar a través de missatges de pesca de correu brossa que contenen fitxers adjunts o enllaços maliciosos.

3. ↔ Quadern de formularis - Formbook és un InfoStealer que recull credencials de diversos navegadors web, recull captures de pantalla, monitoritza i registra les pulsacions de tecles, i pot descarregar i executar fitxers segons les ordres C&C.

Principals atacs en indústries a tot el món:

Aquest mes, Educació/Recerca és la indústria amb més atacs a tot el món, seguida del Govern/Forces Armades i l'ISP/MSP.

1. Educació / Investigació

2. Govern / Forces Armades

3. ISP / MSP

Les vulnerabilitats més explotades

Al desembre, la “Execució remota del codi Apache Log4jÉs la vulnerabilitat més explotada, que l'afecta 48,3% organitzacions d'arreu del món, seguit de la "Divulgació d'informació Servidor web del repositori Git exposat"Que afecta el 43,8% d'organitzacions arreu del món. EL"Capçaleres HTTP Execució remota de codiSegueix en tercer lloc a la llista de vulnerabilitats explotades amb més freqüència, amb un impacte global 41,5%.

1. Ap Execució remota del codi Apache Log4j (CVE-2021-44228) Hi ha una vulnerabilitat d'execució de codi remota a Apatxe Log4j. L'explotació d'aquesta vulnerabilitat podria permetre que un intrús remot executi codi arbitrari al sistema afectat.

2. ↔ Divulgació d'informació del dipòsit Git del servidor web exposat - S'ha informat d'una vulnerabilitat al repositori Git. L'explotació d'aquesta vulnerabilitat podria permetre la divulgació no intencionada de la informació del compte.

3. ↔ Execució remota de codi de capçaleres HTTP (CVE-2020-10826, CVE-2020-10827, CVE-2020-10828, CVE-2020-13756) Les capçaleres HTTP permeten a l'usuari i al servidor reenviar informació addicional amb una sol·licitud HTTP. Un intrús remot pot utilitzar una capçalera HTTP vulnerable per executar codi arbitrari a la màquina de la víctima.

Les principals aplicacions mòbils malicioses

El AlienBot ocupa el primer lloc en el programari maliciós més freqüent per a telèfons mòbils, seguit de xHelper i FluBot.

1. AlienBot - La família de programari maliciós AlienBot és un Programari maliciós com a servei (MaaS) per a dispositius Android que permet que un intrús remot, com a primer pas, introdueixi codi maliciós en aplicacions financeres legítimes. L'atacant obté accés als comptes de les víctimes i finalment pren el control total del seu dispositiu.

2. xAjudant - Una aplicació maliciosa que ha estat al capdavant des del març de 2019 i que s'utilitza per descarregar altres aplicacions malicioses i mostrar anuncis. L'aplicació es pot ocultar a l'usuari i fins i tot es pot reinstal·lar si s'ha desinstal·lat.

3. FluBot - El FluBot és un botnet d'Android que es distribueix mitjançant missatges de pesca SMS, que sovint es fan passar per empreses de lliurament. Tan bon punt l'usuari fa clic a l'enllaç del missatge, FluBot s'instal·la i accedeix a tota la informació sensible del telèfon.

La llista completa de les amenaces de programari maliciós més freqüents a Grècia per al desembre de 2021 és:

Quadern de formularis - FormBook es va identificar per primera vegada el 2016 i és un InfoStealer dirigit al sistema operatiu Windows. Es comercialitza com a MaaS als fòrums de pirateria clandestina per les seves potents tècniques d'evitació i el seu preu relativament baix. FormBook recull credencials de diversos navegadors web, recull captures de pantalla, monitoritza i registra les pulsacions de tecles, i pot descarregar i executar fitxers segons les instruccions del seu C&C.

emotet- Emotet és un troià avançat, autorreplicatiu i modular que abans es va utilitzar com a troià bancari i que ara distribueix altres programes maliciosos o campanyes malicioses. Emotet utilitza múltiples mètodes per mantenir les seves tècniques d'obsessió i evitació per evitar la detecció i es pot difondre a través de correus electrònics de correu brossa que contenen fitxers adjunts o enllaços maliciosos.

Agent Tesla - AgentTesla és un RAT (Trojan Remote Access) avançat que actua com a keylogger i lladre de contrasenyes. Actiu des del 2014, AgentTesla pot fer un seguiment i recopilar el teclat i el porta-retalls de la víctima, i capturar captures de pantalla i extreure credencials per a una varietat de programari instal·lat a la màquina de la víctima (incloent Chrome, Mozilla Firefox i el client de correu electrònic de Microsoft Outlook). AgentTesla ven obertament com a RAT legal amb clients que paguen entre 15 i 69 dòlars per llicències.

Trickbot - Trickbot és un botnet modular i un troià bancari que s'adreça a la plataforma Windows i es distribueix principalment mitjançant campanyes de correu brossa o altres famílies de programari maliciós com Emotet. Trickbot envia informació sobre el sistema infectat i també pot descarregar i executar mòduls arbitraris d'una àmplia gamma de mòduls disponibles: des d'un mòdul VNC per a control remot fins a un mòdul SMB per a la distribució dins d'una xarxa compromesa. Una vegada que una màquina està infectada, la banda Trickbot, els agents amenaçadors que hi ha darrere d'aquest programari maliciós, utilitzen aquesta àmplia gamma de mòduls no només per robar les credencials bancàries de l'ordinador objectiu, sinó també per moure's i identificar-se. atac de ransomware a tota l'empresa.

Joker - Un programari espia per a Android a Google Play, dissenyat per robar missatges SMS, llistes de contactes i informació del dispositiu. A més, el programari maliciós indica silenciosament a la víctima els serveis premium als llocs publicitaris.

Dridex- Dridex és un troià bancari orientat a troià de Windows que s'observa que es distribueix mitjançant campanyes de correu brossa i kits d'explotació, que es basa en WebInjects per espiar i redirigir les credencials bancàries a un servidor controlat per un atacant. Dridex es comunica amb un servidor remot, envia informació sobre el sistema infectat i també pot descarregar i executar unitats addicionals per al control remot.

Vidar - Vidar és un infolstealer orientat als sistemes operatius Windows. Es va detectar per primera vegada a finals de 2018 i està dissenyat per robar contrasenyes, dades de targetes de crèdit i altra informació sensible de diversos navegadors d'Internet i carteres digitals. Vidar s'ha venut a diversos fòrums en línia i s'utilitza com a programari maliciós que baixa el ransomware GandCrab com a càrrega útil secundària.

Cryptbot - Cryptbot és un troià que infecta sistemes instal·lant un programa VPN canalla i roba les credencials del navegador emmagatzemades.

Teabot - El programari maliciós Teabot és una amenaça de troià d'Android que s'utilitza en atacs de pesca. Un cop instal·lat Teabot al dispositiu compromès, pot transmetre la pantalla en directe a l'autor, així com utilitzar els serveis d'accessibilitat per realitzar altres activitats malicioses.

Triada - Triada és una porta posterior modular per a Android, que proporciona privilegis de superusuari per descarregar programari maliciós. També s'ha observat que Triada altera els URL carregats al navegador.

XMRig - XMRig, introduït per primera vegada el maig de 2017, és un programari de mineria de CPU de codi obert utilitzat per extreure la criptomoneda Monero.

Els 10 millors de Grècia |

|||

| Nom del programari maliciós | Impacte global | Impacte a Grècia | |

| Llibret de formularis | 3.17% | 17.58% | |

| Agent Tesla | 2.10% | 4.61% | |

| trickbot | 4.30% | 3.17% | |

| Comodí | 0.08% | 2.02% | |

| Dridex | 1.74% | 2.02% | |

| vida | 0.91% | 2.02% | |

| Cryptbot | 0.50% | 1.73% | |

| Ramnit | 1.74% | 1.73% | |

| Teabot | 0.07% | 1.73% | |

| triada | 0.13% | 1.73% | |

La Llista d'impacte de l'amenaça global i la Carta ThreatCloud de Check Point Software, basat en Intel·ligència ThreatCloud de la Companyia, a la xarxa de cooperació més gran per a la lluita contra la ciberdelinqüència, que proporciona dades sobre les amenaces i tendències predominants en els atacs, utilitzant una xarxa global de detectors d'amenaces.

La base de dades ThreatCloud inclou més de 3 milions de llocs web i 600 milions de fitxers diaris i en localitza més 250 milions d'activitats de programari maliciós cada dia.

No us oblideu de seguir-lo Xiaomi-miui.gr en Google News per estar informat immediatament de tots els nostres nous articles! També podeu, si feu servir el lector RSS, afegir la nostra pàgina a la vostra llista, simplement seguint aquest enllaç >> https://news.xiaomi-miui.gr/feed/gn

No us oblideu de seguir-lo Xiaomi-miui.gr en Google News per estar informat immediatament de tots els nostres nous articles! També podeu, si feu servir el lector RSS, afegir la nostra pàgina a la vostra llista, simplement seguint aquest enllaç >> https://news.xiaomi-miui.gr/feed/gn

Segueix-nos a telegram perquè siguis el primer a conèixer totes les nostres notícies!